個人的には、ヤフオクは無料の頃から使っているので利用歴は長いのですが、ヘビーユーザーかと言うとそうでも無かったりします。一時期はYahoo!メールを結構使っていたのですが、一度Yahoo!メールのサーバーがトラブってデータが消えた事が有ってからは、Yahoo!メールの重要度を下げて支障の無いレベルで使用しています。

時々、メーラーからPOP3で接続してアーカイブしておくのが正解でしょうね。

さて、そんなYahoo!のサービスですが、Yahoo!アカウントがベースになっています。当初はYahoo!のメールアドレスで言えば、「example@yahoo.co.jp」という感じで@の左側がユーザーアカウントになっています。このユーザーアカウントはヤフオクでも長期的に丸見えな状態になっていたので、ヤフオクを利用している人は、メールアドレスを晒している様なものです。これは現状も大きく変化はないと思います。

Yahoo!はYahoo!メールの問題点として、Yahoo!メールがスパマーに知られてしまった場合、それがスパムメールのターゲットにされてしまう事でした。そこでメールアドレスの@から左側の部分を使い捨てに出来る、セーフティメールアドレスという仕組みを提供しました。具体的にはベースを「evelyone」と設定すればメールアドレスは「evelyone-friend@yahoo.co.jp」とか、「evelyone-enquete@yahoo.co.jp」なんて感じにメールアドレスを増やせます。

このメールアドレスに送られてきたメールは全て大本のYahoo!アカウントに届くので、もしもスパマーに狙われてしまったら、セーフティメール管理画面から、その対象となるアドレスを削除すればスパマーはもう送ってくることが出来なくなります。技術的にはメールアドレスのエイリアス(別名)を作っているだけなのですが、自由に使い捨て出来るところが実は便利です。この機能を活用されているYahoo!ユーザーは結構少ないのではないでしょうか?

セーフティメールから数年経って、Yahoo!もまたまたネット上に存在する新たな脅威に対処すべく、セーフティIDという方法を導入しました。つまり大本のアカウントとは別のアカウント名を取得して、ログイン時はそのアカウント名でログインさせる仕組みです。この方法であれば、ヤフオクユーザーなら丸見えの大本のアカウント名でログインアタックを受けたとしても、それは既にログイン用には無効とされているので侵入される可能性はかなり低くなります。

加えて、OTP(ワンタイムパスワード)の導入です。一定時間(60秒)の間だけ有効な、刻々と変化する2つ目のパスコード(数字)を、トークンというパスコード生成器を使って二重にセキュリティをかける仕組みです。別に新しい方法ではなく、もう10年位上前からこの方式は存在します。「RSAトークン」で検直ぐに見つかると思います。

10年以上前に勤務していた会社では、社内の情報にアクセスする際に、社員一人一つずつ持たされてたRSAトークンを使って、システムにログインする必要がありました。当時はまだセキュリティ面でそこまでやってる会社は珍しかったのですが、親会社が某外資系のコンピュータ会社だったので仕方ないですね。

その後、数年してからジャパンネットバンク(銀行)に口座を持った時に、このRSAトークンが送られてきました。ジャパンネットバンクはこの対応がかなり早かったと思います。そして数年前には三井住友銀行のRSAトークンを持つ事になりましたが、トークンが増えてくると非常に煩わしいのも現実です。一つにまとめて欲しい(多分技術的には可能だと思うけれど)

さてようやく本題です。

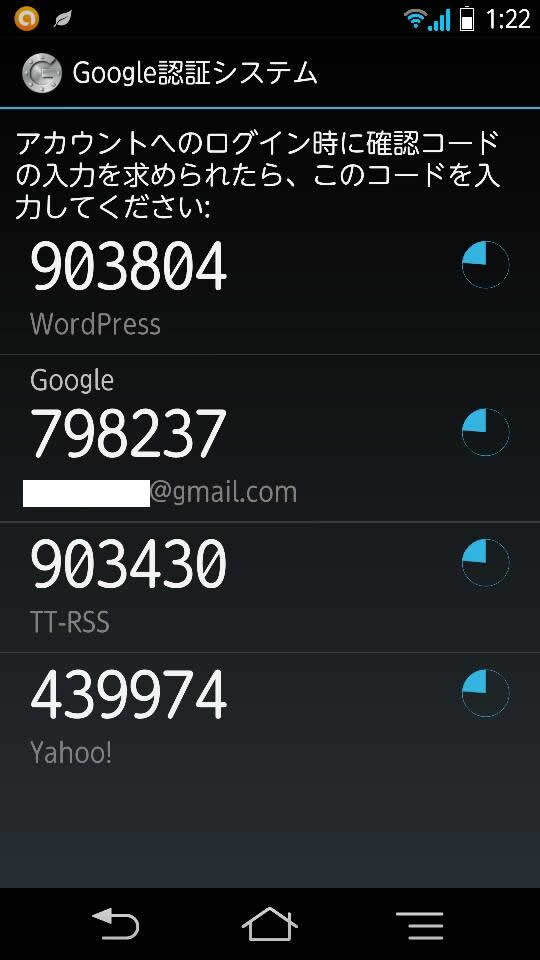

Googleが二段階認証と称してログインプロセスを強化する方法を導入した際、Google Androidデバイスを活用して、スマートフォンにインストールして使用するアプリタイプのトークンを配布しました。私は直ぐにこれを採用しました。iOS用にも提供されているので、iPhoneやiPadでも使用出来ます(実際にインストールしています)。

このいわゆる二段階認証(通常のID+パスワードによるログイン+OTP)を使用する仕組みがYahoo!ジャパンでも採用されました。専用のスマートフォンアプリを配布しているのですが、Yahoo!だけの為にまたアプリをインストールするのが煩わしくて、私はOTPの仕組みは使っていませんでした。

しかし、ちょっと暇な時に試してみようかと、Yahoo!のOTP設定画面からQRコードを読ませてみたところ、Google Authenticatorはエラーメッセージを返してきました。どうやらQRコードの内容がGoogle Authenticatorの期待するものと違った様です。Googleの場合はQRコードにセキュリティコードが含まれているのですが、Yahoo!の場合はQRコードにはセキュリティコードを発行するURLが含まれている様です。

そこで、手入力ならどうだろうか?と、Yahoo!のOTP設定画面から、手入力用のコードを表示させてみました。それをAndroidデバイスと、iPhoneにインストールしてある「Google Authenticator」に地道に入力してみました。非常に長ったらしいセキュリティコードでメゲそうになりましたが(w、設定が終わるとAndroid、iPhoneともに同じコードが生成されています。

問題はこれがYahoo!のログインシステムの方式とマッチするか?というところだったのですが、確認の段階でOTPを入力する欄に、生成されたコードを入力して検証を行うと、OKの結果が返ってきました。つまり、Yahoo!のOTP認証を使用する為だけに、わざわざYahoo!のOTPジェネレータをまた新たにインストールする必要は無かったという事です。

もっとも、先々Yahoo!の気まぐれで、この仕組もどうなるか分かったもんじゃないので、いざという時(ログイン出来なくなった時)用にバックアップのメールアドレスを設定しておきました。例えばスマートフォンが故障してOTPを生成出来なくなった時にも、メールでOTPを送ってもらう方法を保険の為に確保しておいた訳です。

色々と面倒にはなってきていますが、もはやIDとパスワードという方法では情報を守るのは難しいと思います。私はもはやパスワードを覚えるという事は諦めて、Keepassというパスワード管理ツールを利用しています。はなから覚える気は無いので覚えられないデタラメで不規則なパスワードを設定出来ます。Keepassが無いとお手上げですが(w

コメント